Malware Horns&Hooves Menyebarkan RATs via Fake Emails and JavaScript Payloads

Sebuah kampanye malware yang baru ditemukan menargetkan pengguna pribadi, pengecer, dan bisnis layanan, terutama di Rusia, untuk menyebarkan NetSupport RAT dan BurnsRAT.

Kampanye ini, yang dinamai Horns&Hooves oleh Kaspersky, telah menjangkiti lebih dari 1.000 korban sejak dimulai pada Maret 2023. Tujuan akhir dari serangan ini adalah memanfaatkan akses yang diberikan oleh trojan tersebut untuk menginstal malware pencuri seperti Rhadamanthys dan Meduza.

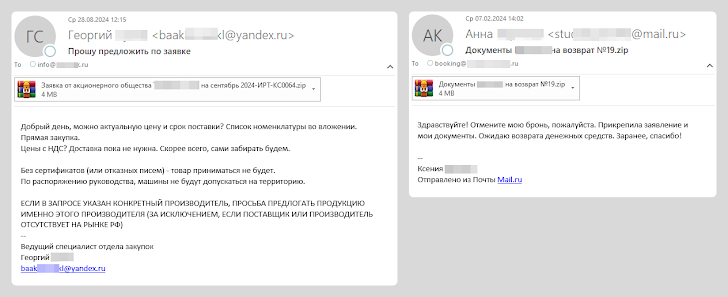

“Recent months have seen a surge in mailings with lookalike email attachments in the form of a ZIP archive containing JScript scripts,” kata peneliti keamanan Artem Ushkov dalam analisisnya pada hari Senin. “The script files [are] disguised as requests and bids from potential customers or partners.”

(Dalam beberapa bulan terakhir, terjadi lonjakan pengiriman email dengan lampiran serupa berupa arsip ZIP yang berisi skrip JScript. File skrip ini disamarkan sebagai permintaan dan penawaran dari calon pelanggan atau mitra.)

Pelaku ancaman di balik operasi ini telah menunjukkan pengembangan aktif payload JavaScript, dengan melakukan perubahan signifikan selama jalannya kampanye.

Dalam beberapa kasus, arsip ZIP ditemukan berisi dokumen lain yang terkait dengan organisasi atau individu yang ditiru, untuk meningkatkan kemungkinan keberhasilan serangan phishing dan menipu penerima agar membuka file yang mengandung malware.

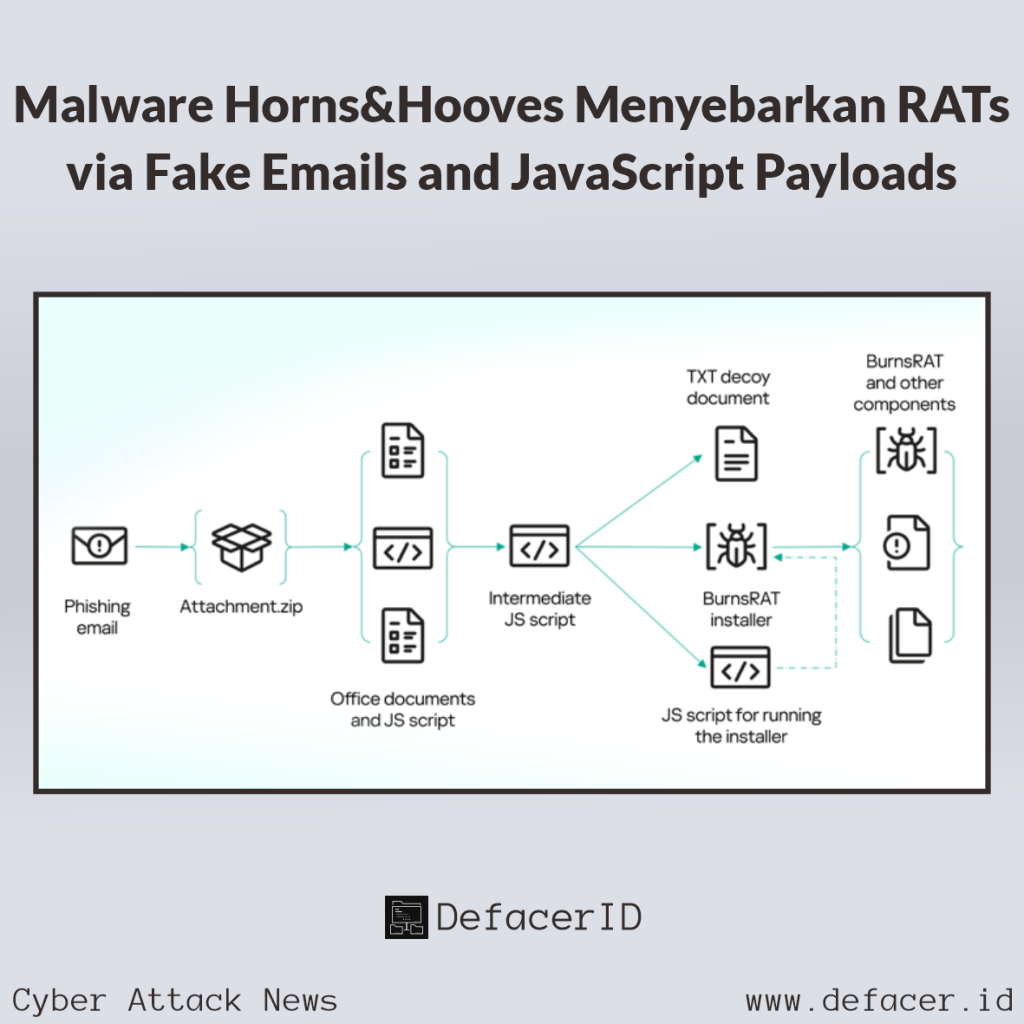

Salah satu sampel awal yang diidentifikasi sebagai bagian dari kampanye ini adalah file Aplikasi HTML (HTA) yang, ketika dijalankan, mengunduh gambar PNG umpan dari server jarak jauh menggunakan utilitas curl untuk Windows. Secara bersamaan, file ini diam-diam mengambil dan menjalankan skrip lain (“bat_install.bat“) dari server berbeda menggunakan alat baris perintah BITSAdmin.

Skrip baru yang diunduh kemudian melanjutkan untuk mengambil beberapa file lain menggunakan BITSAdmin, termasuk malware NetSupport RAT, yang membangun kontak dengan server command-and-control (C2) yang diatur oleh penyerang.

Credit: thehackernews.com

Iterasi berikutnya dari kampanye yang diamati pada pertengahan Mei 2023 menunjukkan JavaScript perantara meniru pustaka JavaScript asli seperti Next.js untuk mengaktifkan rantai infeksi NetSupport RAT.

Kaspersky juga menemukan varian lain dari file JavaScript yang menurunkan penginstal NSIS, yang kemudian bertanggung jawab untuk menerapkan BurnsRAT pada host yang terkompromi.

“Although the backdoor supports commands for remotely downloading and running files, as well as various methods of executing commands via the Windows command line, the main task of this component is to start the Remote Manipulator System (RMS) as a service and send the RMS session ID to the attackers’ server,” Ushkov explained.

(Meskipun pintu belakang ini mendukung perintah untuk mengunduh dan menjalankan file dari jarak jauh, serta berbagai metode menjalankan perintah melalui baris perintah Windows, tugas utama dari komponen ini adalah memulai Sistem Manipulator Jarak Jauh (RMS) sebagai layanan dan mengirimkan ID sesi RMS ke server penyerang.)

RMS adalah aplikasi yang memungkinkan pengguna berinteraksi dengan sistem jarak jauh melalui jaringan. Aplikasi ini menyediakan kemampuan untuk mengelola desktop, menjalankan perintah, mentransfer file, dan bertukar data antara perangkat yang berada di lokasi geografis yang berbeda.

Sebagai tanda bahwa pelaku ancaman terus menyempurnakan modus operandi mereka, dua rangkaian serangan lainnya yang terdeteksi pada akhir Mei dan Juni 2023 hadir dengan file BAT yang sepenuhnya diperbarui untuk menginstal NetSupport RAT dan langsung mengintegrasikan malware dalam kode JavaScript.

Ada indikasi bahwa kampanye ini dilakukan oleh aktor ancaman yang dikenal sebagai TA569 (alias Gold Prelude, Mustard Tempest, dan Purple Vallhund), yang dikenal mengoperasikan malware SocGholish (alias FakeUpdates). Hubungan ini berasal dari kesamaan lisensi dan file konfigurasi NetSupport RAT yang digunakan dalam aktivitas masing-masing.

Perlu dicatat bahwa TA569 juga diketahui bertindak sebagai broker akses awal untuk serangan ransomware lanjutan seperti WastedLocker.

“Depending on whose hands this access falls into, the consequences for victim companies can range from data theft to encryption and damage to systems,” Ushkov said. “We also observed attempts to install stealers on some infected machines.”

(Tergantung pada siapa yang mendapatkan akses ini, konsekuensinya bagi perusahaan korban dapat berupa pencurian data, enkripsi, hingga kerusakan pada sistem. Kami juga mengamati upaya untuk menginstal malware pencuri pada beberapa mesin yang terinfeksi.)

Referensi: https://thehackernews.com/2024/12/horns-campaign-delivers-rats-via-fake.html